— Computer Security Incident

マルウェア感染

サイト改ざんを

発見したら

フィッシング詐欺やサイト改ざん、マルウェアを見つけたら報告を

お客様がインターネットを利用していた時に、他社自社問わず、もしフィッシングサイトやWeb サイト改ざん、マルウェアサイトや不正なスキャンなどの「コンピュータセキュリティインシデント」を発見した、被害を受けたという場合は、(社内の場合は)早急に対策を実施するとともに、これ以上第三者への被害を拡げないことが肝要です。

JPCERT/CC(一般社団法人JPCERTコーディネーションセンター)では、日本国内での「コンピュータセキュリティインシデント」等の報告の受け付け、対応の支援、発生状況の把握、手口の分析、再発防止のための対策など、サイバー攻撃の被害対策の活動をおこなっており、同団体のWEBフォームからインシデントの情報提供を受け付けています。もし発見した場合はぜひご利用下さい。

※JPCERT/CCでは、コンピュータセキュリティ・インシデントとは「コンピュータセキュリティに関係する人為的事象で、意図的および偶発的なもの(その疑いがある場合)を含む。」と定義しています。

JPCERT/CC によるインシデントの定義

銀行やオークション等のサービス事業者の正規サイトを装い、利用者のID やパスワード、クレジットカード番号等の情報をだまし取る「フィッシング詐欺」に使用されるサイト。金融機関やクレジットカード会社等のサイトに似せた Web サイトなど。

もっとも多いのはスパムメールにURLを記載し、そこから本物そっくりのフィッシングサイトに誘導して、情報を取得する手段です。

攻撃者もしくはマルウェアによって、Web サイトのコンテンツが書き換えられた(管理者が意図したものではないスクリプトの埋め込みを含む)サイト。たとえば攻撃者やマルウェア等により悪意のあるスクリプトや iframe 等が埋め込まれたサイトやSQL インジェクション攻撃により情報が改ざんされたサイトなど。

いわゆるホームページのハッキング行為で、ワードプレスであれば管理画面に不正侵入し、固定ページや投稿ページの改ざん、不正投稿をおこないます。またワードプレスのメディア(画像アップロード)から /wp-content/uploads/ に不正なファイルをアップロードする行為も多々あります。特にこのパターンは一度アップロードされると時間の経過とともにどんどん自己増殖していきますのでやっかいです。

閲覧することで PC がマルウェアに感染してしまう攻撃用サイトや、攻撃に使用するマルウェアを公開しているサイト。

近年のマルウェアなどの標的型攻撃は巧妙化しており、ウェブサイト(特にワードプレス)の改ざんも、表からはなかなか気付くことができません。企業にとって最悪の事態は、侵入に成功したマルウェアが内部に潜伏してから何か月も検出されずに被害を拡大させること。つまり自社のホームページを閲覧した顧客や取引先のパソコンを次々に感染させてしまうことです。不正アクセスの被害者(企業)は、次に加害者になる可能性が高く、企業の社会的信用に大きな影響を与えることになります。

マルウェア検知ツールなどを使ってスキャンを実施し、不正なファイルが見つかった場合は、サイトの復旧作業をおこなうことになります。

サーバーや PC、ネットワークを構成する機器や回線等のネットワークリソースに対して、サービスを提供できないようにする攻撃を指します。大量の通信等により、ネットワークリソースを枯渇させる攻撃や大量のアクセスによるサーバープログラムの応答の低下、もしくは停止、大量のメール(エラーメール、SPAM メール等)を受信させることによるサービス妨害など。

サーバーや PC 等の攻撃対象となるシステムの存在確認やシステムに不正に侵入するための弱点(セキュリティホール等)探索を行うために、攻撃者によって行われるアクセス(システムへの影響がないもの)。マルウェア等による感染活動も含まれます。未遂に終わった侵入行為の試みやブルートフォース攻撃、マルウェア(ウイルス、ボット、ワーム等)による感染の試みなどです。

ワードプレスログイン画面への不正ログインの試み、ブルートフォース攻撃(パスワード総当たり攻撃)は頻繁におこなわれています。セキュリティ対策でほとんどの行為は防御することができますが、それでも100%ではありませんので、普段からの観察やチェックも重要になります。(万が一、突破されたら、即対処する体制)

特定の組織、企業、業種などを標的として、マルウェア感染や情報の窃取などを試みる攻撃を指します。特定の組織に送付された、マルウェアが添付されたなりすましメールや閲覧する組織が限定的である Web サイトになりすまし、マルウェアに感染させようとするサイトなど。

近年では特定の企業を狙った身代金狙いの攻撃も多発しています。企業の社内ネットワークに侵入し、社外秘の企業情報を入手して、身代金の請求をします。発端は社員に送られてきた1通のメールから拡大していくケースもあります。

脆弱性等を突いたシステムへの不正侵入やマルウェア(ウイルス、ボット、ワーム等)の感染、ssh、ftp、telnet 等に対するブルートフォース攻撃の成功による不正侵入、キーロガー機能を持つマルウェアによる情報の窃取などを指します。

お客様のホームページが被害にあった場合

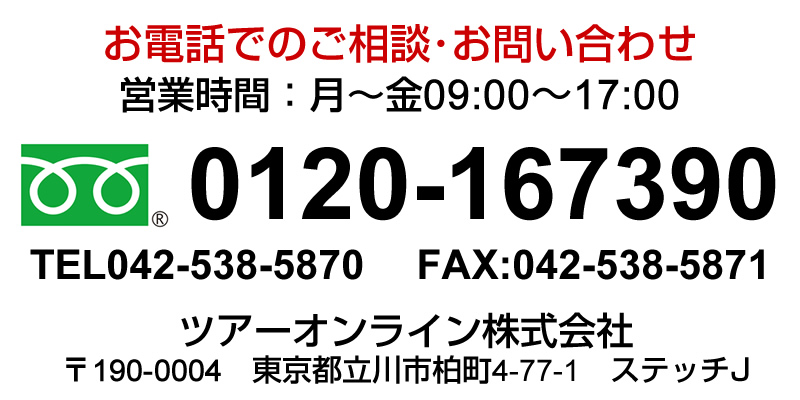

ツアーオンライン株式会社(弊社)と「保守管理サービス」をご契約しているお客様が被害にあった場合はすぐに弊社にご連絡ください。

お客様と二次被害の防止策とサイト復旧に向けた作業の打ち合わせをいたします。被害拡大防止、現状の正確な把握調査、バックアップデータの取得、サイトの復旧の流れで進めていくことになります。

弊社とご契約をされていないお客さまは、並行して弊社に保守管理をお申込いただくことで、すぐに被害の復旧作業が可能です。一度ご連絡ください。

またお客様のホームページが被害を受けていることが他の方(第三者)から発見されて「JPCERT/CC」に報告がいった場合は、ドメイン管理会社である弊社に連絡が来ることがあります。その場合、弊社では上記と同様にお客様に連絡をした上で、サイトの一時停止など二次被害の防止策などの打ち合わせをいたします。よほどの緊急事態以外はお客様への連絡無しにサイトを閉鎖することはございませんのでご安心ください。

重要なセキュリティ情報と脆弱性対策最新情報

また弊社の 重要なセキュリティ情報と脆弱性対策最新情ページでは、独立行政法人情報処理推進機構 (IPA) や JPCERT/CC(一般社団法人JPCERTコーディネーションセンター) などの発表による「重大なセキュリティ情報」や「脆弱性対策」を公開しています。

ワードプレス本体やプラグイン、EC-CUBE、Movable Typeなどの脆弱性についてもご確認ください。

特に企業のシステム担当者、ウェブサイト管理者は定期的なチェックをおすすめいたします。